Американські державні агенції CISA та FBI підготували спільну рекомендацію у відповідь на триваючу кампанію з ураження віртуальної серверної інфраструктури програмою-вимагачем «ESXiArgs».

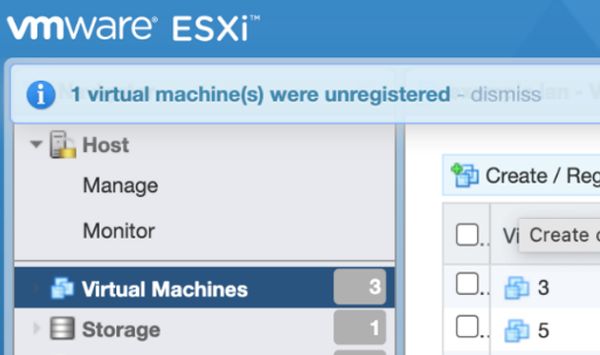

Зловмисники можуть використовувати відомі вразливості на серверах VMware ESXi, на яких, ймовірно, працюють невиправлені та неробочі або застарілі версії програмного забезпечення VMware ESXi, щоб отримати доступ і розгорнути програму-вимагача. ESXiArgs шифрує конфігураційні файли на серверах ESXi, потенційно роблячи віртуальні машини непридатними для використання.

CISA випустила сценарій відновлення ESXiArgs на github.com/cisagov/ESXiArgs-Recover

Організації, які стали жертвами програми-вимагача ESXiArgs, можуть використовувати цей сценарій, щоб спробувати відновити свої файли.

Актори ESXiArgs скомпрометували понад 3800 серверів по всьому світу. CISA та FBI закликають усі організації, які керують серверами VMware ESXi:

- Оновіть сервери до останньої версії програмного забезпечення VMware ESXi,

- Посильте безпеку гіпервізорів ESXi, вимкнувши службу Service Location Protocol (SLP) і

- Переконайтеся, що гіпервізор ESXi не має доступу до загальнодоступного Інтернету.

Якщо зловмисники скомпрометували вашу організацію за допомогою програми-вимагача ESXiArgs, CISA та FBI рекомендують виконати сценарій і ці вказівки, щоб спробувати відновити доступ до ваших файлів.

Завантажити PDF-версію цього звіту: pdf, 712 кб

За інформацією CISA