Урядовою командою реагування на комп'ютерні надзвичайні події України CERT-UA, керуючись пп.1 п.2 ст.8 Закону України "Про основні засади забезпечення кібербезпеки України", вжито заходів з виявлення та реагування на кібератаку в інформаційно-комунікаційній системі одного з державних органів України.

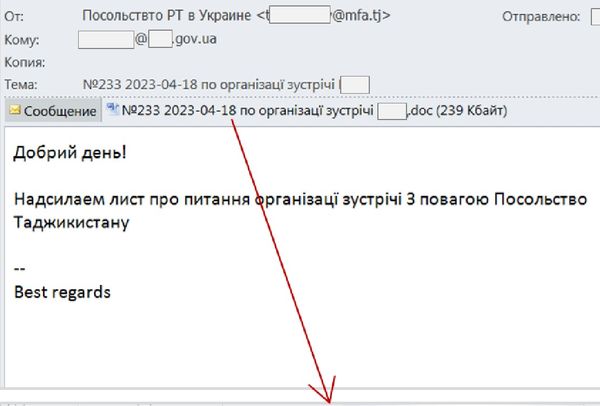

З'ясовано, що 18.04.2023 та 20.04.2023 на електронну адресу відомства начебто з офіційної поштової скриньки Посольства Таджикистану в Україні (вірогідно, в результаті компрометації останньої) надіслано електронні листи, перший з яких містив додаток у вигляді документу з макросом, а другий - посилання на той самий документ.

У випадку завантаження документу та активації макросу на ЕОМ буде створено та відкрито DOCX-файл "SvcRestartTaskLogon", який також містить макрос, що забезпечить створення ще одного файлу з макросом "WsSwapAssessmentTask". Призначенням останнього є створення файлу "SoftwareProtectionPlatform", що класифіковано як HATVIBE, а також запланованого завдання для його запуску. HATVIBE представлено у вигляді кодованого VBScript-файлу (VBE), який функціонально забезпечує можливість завантаження та запуску інших файлів.

В процесі комп'ютерно-технічого дослідження визначено, що 25.04.2023 за невстановлених обставин (вірогідно, за допомогою HATVIBE) на ЕОМ створено додаткові програми: кейлогер LOGPIE (забезпечує збереження у файл значень натискань на клавіатуру та вмісту буферу обміну) та бекдор CHERRYSPY (забезпечує виконання Python-коду, отриманого з серверу управління). Згадані файли розроблено з використанням мови програмування Python та захищено за допомогою утиліти PyArmor. При цьому модуль "pytransform", в якому реалізовано механізми шифрування та обфускації коду, додатково захищено за допомогою Themida. Слід додати, що для пошуку та ексфільтрації файлів, в тому числі результатів роботи кейлогеру LOGPIE (розширення файлу: ".~tmp"), використовується шкідлива програма STILLARCH (приклад розширень файлів: ".doc", ".docx", ".rtf", ".xlsx", ".xls", ".pdf", ".ppt", ".pptx", ".~tm", ".bmp", ".rar", ".jpg", ".odt", ".p12", ".heic", ".enc", ".jpeg", ".tiff", ".tif", ".zip", ".crf", ".enc", ".cr", ".lhz", ".pem", ".pgp", ".sbx", ".tlg").

Додаткове вивчення інфраструктури та пов'язаних файлів дозволили зробити висновок про те, що серед об'єктів заінтересованості групи є організації з Монголії, Казахстану, Киргизстану, Ізраїлю, Індії.

Зауважимо, що згадана активність здійснюється з метою шпигунства та відстежується з 2021 року за ідентифікатором UAC-0063.

З метою зменшення поверхні атаки рекомендуємо для облікових записів користувачів обмежити можливіть виконання "mshta.exe", запуску Windows Script Host ("wscript.exe", "cscript.exe") та інтерпретатору Python.