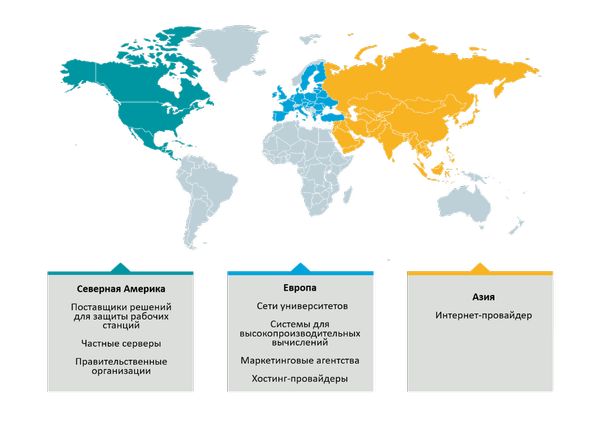

В компании ESET сообщили об обнаружении вредоносного программного обеспечения под названием Kobalos, которое атакует суперкомпьютеры, в частности, высокопроизводительные кластеры (HPC). Исследование проводилось в сотрудничестве с группой компьютерной безопасности CERN и другими организациями, которые участвуют в предотвращении атак на научно-исследовательские сети. Целями угрозы стали сети университетов и маркетинговые агентства Европы, поставщик решений для защиты рабочих станций в Северной Америке, а также несколько частных серверов.

Исследователи ESET проанализировали это небольшое, но сложное вредоносное программное обеспечение, которое может распространяться на большинство операционных систем, включая Linux, BSD, Solaris и возможно даже AIX и Windows. «Из-за небольшого размера вредоносного кода и применения многих приемов угроза получила название Kobalos, которое в греческой мифологии использовалось для обозначения маленького опасного существа», — объясняет Марк-Этьен Левейле, исследователь компании ESET. — Стоит отметить, что такой уровень сложности редко встречается во вредоносных программах для Linux».

Kobalos — это бэкдор с большим набором команд, которые не раскрывают намерения злоумышленников. «В частности, Kobalos предоставляет удаленный доступ к файловой системе, позволяет запускать терминальные сеансы и поддерживать прокси-соединение с другими зараженными серверами», — комментирует исследователь ESET.

Цели атак в разных частях мира

Любой сервер, скомпрометированный угрозой Kobalos, может быть преобразован оператором в командный сервер (C&C) с помощью одной команды. Поскольку IP-адреса и порты командного сервера закодированы в исполняемом файле, киберпреступники могут впоследствии создать новые образцы Kobalos для использования этого нового C&C. Кроме того, у большинства зараженных систем клиент для защищенной связи (SSH-клиент) скомпрометирован, чтобы похищать учетные данные.

«Учетные данные каждого, кто использует SSH-клиент зараженного устройства, будут похищены. Позже эта информация может быть использована злоумышленниками для установки Kobalos на обнаруженном сервере», — добавляет Марк-Этьен Левейле. Настройка двухфакторной аутентификации для подключения к SSH-серверов снижает риск заражения, поскольку использование похищенных учетных данных может быть одним из способов распространения угрозы на разные системы.

Более подробная информация о Kobalos доступна по ссылке.