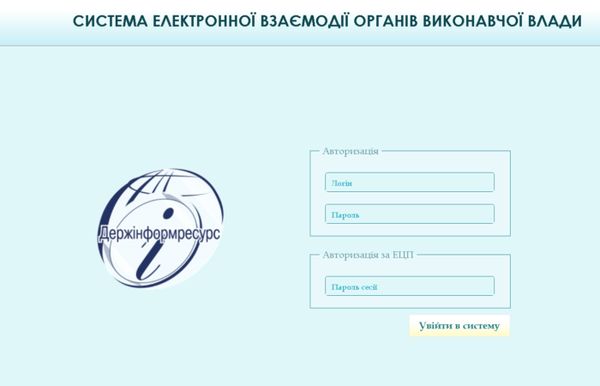

Национальный координационный центр кибербезопасности при Совете национальной безопасности и обороны Украины зафиксировал попытки распространения вредоносных документов через Систему электронного взаимодействия органов исполнительной власти (СЭВ ОВВ), сообщил пресс-центр СНБО.

Целью атаки было массовое заражение информационных ресурсов государственных органов, поскольку именно с использованием этой системы осуществляется документооборот в большинстве органов государственной власти.

Вредоносные документы содержали макрос, который при открытии файлов скрыто загружал программу для удаленного управления компьютером. Способы и средства реализации этой кибератаки позволяют связать ее с одной из хакерских шпионских группировок из Российской Федерации.

По сценарию атака относится к так называемым supply chain attack. Это атака на цепочку поставок, при которой атакующие пытаются получить доступ к целевой организации не напрямую, а через уязвимости в инструментах и сервисах, которые она использует.

Самыми известными и самыми масштабными атаками такого типа стали NotPetya, которая была направлена на повреждения украинской инфраструктуры в 2017 году, и Solorigate - кибершпионская операция Российской Федерации 2020-2021 года, которую сейчас расследуют в США. В этих случаях вредоносный программный код распространялся через распространенное программное обеспечение (МЕДОК в Украине и продукты Solarwinds в США), которое было скомпрометировано атакующими.

Основные индикаторы атаки

Домены enterox.ru

IP адреса 109.68.212.97

Ссылка (URL) http://109.68.212.97/infant.php

НКЦК подчеркивает необходимость:

- регулярно устанавливать обновления безопасности для операционной системы и программ на рабочих местах, подключенных к системе СЭВ ОВВ;

- применить жесткие политики целостности кода, которые позволяют работать только авторизованным программам;

- использовать антивирусное программное обеспечение или другие решения для защиты рабочих мест и осуществлять мониторинг событий безопасности в них;

- заменить пароли доступа к системе электронного документооборота на более стойкие;

- осуществлять мониторинг попыток подбора паролей к онлайн (интернет)-системам электронного документооборота;

- отключить выполнение макросов в документах Microsoft Office на рабочих местах, подключенных к системе СЭВ ОВВ.

В случае выявления индикаторов атаки просим сразу сообщать Национальный координационный центр кибербезопасности (

Национальный координационный центр кибербезопасности при Совете национальной безопасности и обороны Украины обнаружил дополнительные данные по кибератаке с использованием систем документооборота, о которых сообщалось 24 февраля с.г. Указанные атаки осуществлялись через систему электронного документооборота ASKOD.

Дополнительные индикаторы

Домены

bonitol.ru

mulleti.ru

mullus.ru

sardanal.online

thermop.ru

omyce.ru

butyri.ru

tridiuma.ru

rificum.ru

guill.ru

candidar.ru

lipolys.ru

mondii.ru

subtila.ru

tropisti.ru

ІР адреса

188.225.37.128

Кибератаку можно связать с одной из хакерских шпионских группировок из Российской Федерации Pterodo / Gamaredon. Несмотря на это, НКЦК рекомендует по возможности заблокировать в фаерволе и обеспечить мониторинг таких диапазонов IP-адресов, которые обычно используются этой группировкой:

176.53.162.0 - 176.53.163.255

188.225.24.0 - 188.225.27.255

188.225.44.0 - 188.225.47.255

188.225.78.0 - 188.225.78.255

188.225.79.0 - 188.225.79.255

2.59.40.0 - 2.59.41.255

2.59.42.0 - 2.59.43.255

92.53.124.0 - 92.53.125.255

185.231.153.0 - 185.231.153.255

5.252.192.0 - 5.252.195.255

141.8.195.0 - 141.8.195.255

91.210.170.0 - 91.210.170.255

5.23.52.0 - 5.23.52.255

Как сообщалось ранее, НКЦК при СНБО Украины зафиксировал попытки распространения вредоносных документов через систему документооборота.

Целью атаки было массовое заражение информационных ресурсов государственных органов, поскольку именно с использованием этой системы осуществляется документооборот в большинстве органов государственной власти.