Ночью 19.01.2021 состоялась массовая рассылка фишинговых электронных писем в государственные учреждения Украины, напоминает сайт команды реагирования CERT-UA. Письма отправлялись якобы от имени Администрации Госспецсвязи из почтового ящика

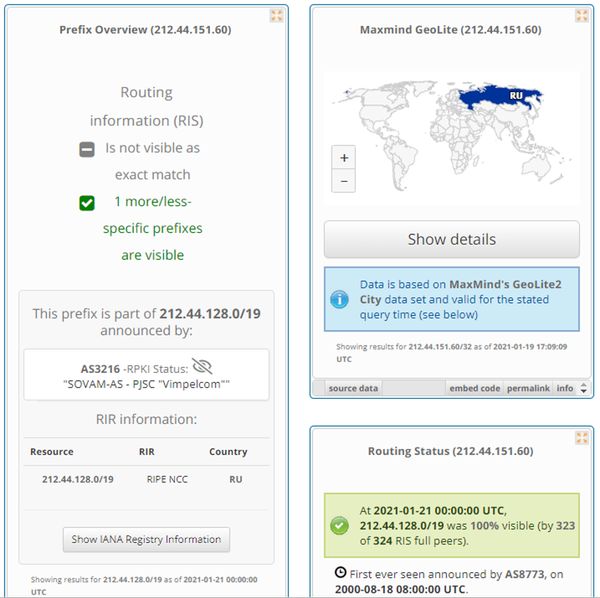

Все фишинговые письма в различные государственные учреждения отправлялись с одного IP-адреса 212.44.151.60, которая относится к пулу адресов провайдера "Vimpelcom" Российской Федерации.

Специалисты проанализировали как заголовки письма так и содержимое вложения «Электронный запит.ехе». Оно содержит в себе файлы «installer.exe» и «host_news_mod_mod.msi». Файл «installer.exe» является старой версией легального программного обеспечения для удаленного доступа Remote Utilities (https://www.remoteutilities.com/ или https://rmansys.ru/). После установки и внесения изменений на компьютере жертвы программа связывается с сервером 185.161.208.186.

Учитывая проанализированную информацию CERT-UA рекомендует:

1. Настроить фильтрации входящих / исходящих информационных потоков, в частности почтового веб-трафика. Администраторам почтовых серверов настроить запрет получения сообщений с вложениями, которые имеют расширение .exe, .bin, .ini, .dll, .com, .sys, .bat, .js, .zip, .rar и тому подобное.

2. Будьте особенно осторожными с открытием вложений к электронной почте от неизвестных лиц. Сегодня популярным средством рассылки вредоносного программного обеспечения является электронная почта. Во время работы с почтой нужно проверять расширение вложенных файлов. Обращайте внимание на имя отправителя электронной почты: если вы не ожидаете письмо, то целесообразно проверить факт отправки письма (в телефонном режиме или любым другим способом) действительно ли это лицо отправляло вам сообщение с вложением.

3. Администраторам организаций проверить факт получения работниками указанных фишинговых писем. Провести мероприятия по определению факта запуска вредоносного программного обеспечения.

4. Администраторам организаций проверить факт соединения из сети к IP-адресу С2 сервера 185.161.208.186 для выявления потенциально зараженных компьютеров.

5. Сообщить руководство и соответствующие подразделения об инциденте, если он имеет место. Провести с пользователями почтового сервиса собеседование относительно основных правил кибергигиены.

6. Важно понимать, если злоумышленники получили удаленный доступ к компьютеру, то они могли похитить чувствительную информацию, или установить другое вредоносное программное обеспечение для удаленного доступа. Изменить учетные данные (пароли) ко всем ресурсам и сервисам, используемых на потенциально зараженном компьютере.

7. Ограничить возможность запуска исполняемых файлов из директорий // Temp, // AppData.

8. Удалить вредоносное программное обеспечение Remote Manipulator System из системы (\ Program Files (x86) \ Remote Utilities - Host \). Провести полное сканирование потенциально зараженных компьютеров антивирусным программным обеспечением.

9. Систематически обновлять программное обеспечение.

10. Ограничить права пользователя, запретить использование обычными пользователями прав администратора.

11. Систематически и своевременно делать резервные копии чувствительной информации.

Читайте больше технических деталей об этой фишинговой атаке на сайте CERT-UA.